Herausforderungen und Lösungen im deutschen Stromnetz

Ende-zu-Ende-Cybersicherheit erreichen

Über 60% der Stromerzeugung in Deutschland stammt aus erneuerbaren Energien, die erstmals 100 Gigawatt (GWp) Leistung erreichten, verteilt auf ~ 5 Mio Solaranlagen. Die Grundlast beträgt 40-50 GW. Die Herausforderung der Energiewende: Steigerung auf über 90% und Ausgleich der Volatilität bei Aufrechterhaltung hoher Sicherheit und Resilienz.

Kritische Zustände im Stromnetz erwartet

So werden schon in diesem Jahr an lastarmen Wochenenden mit viel Sonne kritische Zustände im Stromnetz erwartet. Ein Abschalten der Dach-PV wird immer wichtiger für das Netz. Auf eine Anpassung des Energiewirtschaftsgesetzes noch vor der Bundestagswahl haben sich die verbleibende Regierung mit CDU/ FDP verständigt.

Auch Wärmepumpen und Klimaanlagen (HVAC), Wallboxen für Elektrofahrzeuge (einschließlich bidirektionalem Laden) und Batteriespeichersysteme (BESS) können angebunden und ferngesteuert werden. Durch die Aggregation von Hunderten bis Millionen von Einzelgeräten und Anlagen entsteht ein virtuelles Kraftwerk, das flexibel bis zu mehreren Gigawatt an Leistung bereitstellen kann. Die dezentralen Erzeuger und Verbraucher stehen als Internet of Things (IoT)-Geräte dabei immer häufiger offen im Internet und kommunizieren mit den Cloud-Systemen ihrer Hersteller. Zum Monitoring, aber auch für Over-the-Air Firmware-Updates.

Für die Cyber-Resilienz unseres zukünftigen Energiesystems und die Cybersicherheit gegenüber potenziellen Angriffen ist die Absicherung dieser Prozessketten entscheidend. Eine Ende-zu-Ende-Betrachtung der Sicherheit ist hierbei unerlässlich.

BSI-gestützte Sicherheitsarchitektur

Das Bundesamt für Sicherheit in der Informationstechnik hat auf Basis von Common Criteria für Cybersicherheit in den letzten Jahren eine IT-Sicherheitsinfrastruktur designt, die im Zusammenspiel mit Wirtschaftsministerium (BMWK), Bundesnetzagentur und diverser Fachgremien nun ausgerollt wurde.

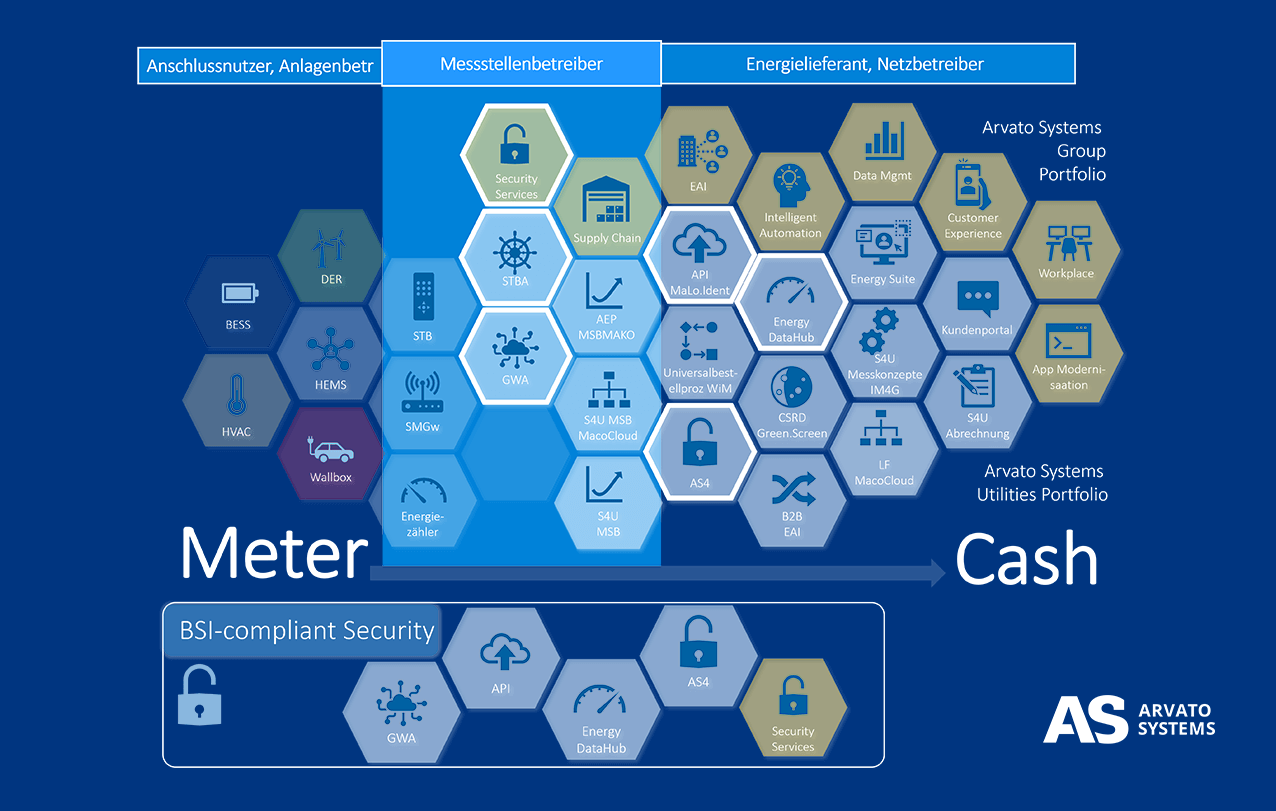

Anbieter wie Arvato Systems bieten hierfür eine Ende-zu-Ende abgesicherte Lösung nach den Leitlinien des Bundesamts für Sicherheit der Informationstechnik (BSI) an. Grundlage ist die sogenannte Smart Meter Public Key Infrastructure (SM-PKI), die asymmetrische Kryptographie für die Kommunikation zwischen verschiedenen Marktpartnern und Geräten nutzt. Dies stellt sicher, dass unterschiedliche IT-Systeme bis zu den steuerbaren Ressourcen im Gebäude sicher angesteuert werden können.

Diese Ende-zu-Ende-Prozesse erprobte das vom BMWK geförderten Forschungsprojekts „SecProMo“, ein Konsortium um smartOptimo, Items, Hochschule Osnabrück, Stadtwerke Bielfeld, PPC und Arvato Systems.

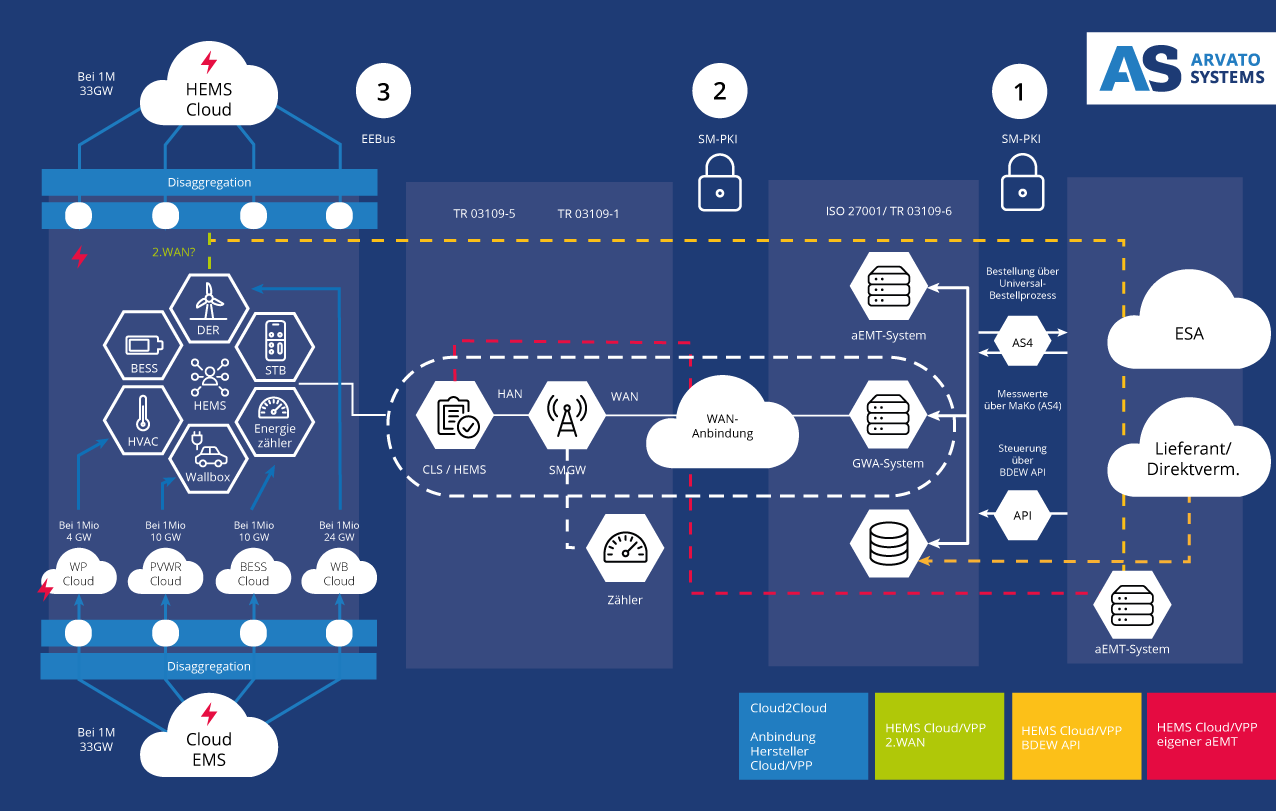

Um Direktvermarkter, Stromlieferanten und Energieservice-Anbieter an die IT-Systeme des Messstellenbetreibers (MSB) anzubinden, der die Mess- und Steuerungstechnik ausrollt, sind AS4 Marktkommunikation und API-Webdienste entscheidend für die Zukunft der Marktkommunikation (siehe Abbildung). Diese Technologien verbessern die Kommunikation zwischen den Akteuren im deutschen Energiemarkt. Zum Einsatz kommt z.B. die hochsichere und hochskalierbare Cloud-Technologie von Arvato Systems. Durch den Einsatz von Hardware-Sicherheitsmodulen werden höchste Sicherheitsstandards sichergestellt.

Im nächsten Schritt werden Steuerbefehle durch den Gateway-Administrator beziehungsweise den Steuerbox-Administrator über sichere Kommunikation zu den IoT-Geräten, den Smart Meter Gateways und den dahinter liegenden Steuerboxen übertragen.

Von dort aus werden die technischen Ressourcen angesteuert bzw. ihr Leistungsaufnahme- und Abgabeverhalten beeinflusst. Auch für die Kommunikation zwischen den Geräten innerhalb eines Gebäudes, den sogenannten technischen Ressourcen, und die Koordination ihres Einsatzes kristallisiert sich als eine Normierung der Kommunikation heraus. Hierzu gibt es eine Standardisierungspartnerschaft zwischen der EEBus e.V. und dem Bundesamt für Sicherheit in der Informationstechnik (BSI). Hier wird ebenfalls asymmetrische Kryptographie verwendet, und Geräte unterschiedlichster Natur, seien es Wallboxen, Energiespeicher oder Wärmepumpen, können über das EEBus-Protokoll an eine Steuereinrichtung eingebunden werden.

So kann der Anlagenbetreiber, beispielsweise der Stromlieferant und Direktvermarkter, über eine sichere Kommunikationsstrecke über das Smart Meter Gateway steuernd und regelnd auf das Gebäude und dessen Verbraucher und Erzeuger einwirken. Auf der anderen Seite wird über die API-Webdienste eine standardisierte Kommunikationsschnittstelle Richtung Netzbetreiber angeboten. Der Netzbetreiber kann im Falle eines Netzengpasses über sein Niederspannungs-Cockpit oder das Engpassmanagement einen gezielten Steuerbefehl an die Anlage oder den Netzanschluss senden. So übergibt der Netzbetreiber in Zukunft einen maximalen Sollleistungswert, der beispielsweise mindestens 4,2 kW pro Gerät betragen soll, an das Home Energy Management System (HEMS) am virtuellen Netzanschlusspunkt. Dieses HEMS optimiert die Energieflüsse im Gebäude innerhalb dieser Rahmenparameter. So kann sichergestellt werden, dass auch im Fall entsprechender PV-Erzeugung diese zuerst für den Eigenverbrauch verwendet wird.

Batteriespeicher, Wallboxen und Wärmepumpen können dadurch zielgerichtet eingebunden und angesteuert werden. Gebäude als dezentrale Zellen werden zuerst lokal optimiert, was sowohl elektrotechnisch als auch sicherheitstechnisch zur Resilienz des Systems beiträgt. Dies steht im Gegensatz zu anderen international verfolgten Ansätzen, in denen die Steuerung von steuerbaren Verbrauchern wie Wärmepumpen oder Wallboxen über eine zentrale Cloud-Plattform und ein angeschlossenes virtuelles Kraftwerk abgebildet wird. Hierbei werden Hunderttausende bis Millionen steuerbare Verbraucher zentral in einer Datenplattform des Geräteherstellers gehalten und aggregiert. Dies hat den Vorteil, dass sie dort zentral als virtuelles Kraftwerk gemanagt und am Strommarkt (EPEX) gehandelt werden können. So kann sowohl für Regelenergie als auch auf dem Intraday- und Continuous Intraday-Markt Flexibilität angeboten werden. Benötigt werden sogenannte Aggregatoren, die häufig mit der Rolle des Direktvermarkters zusammenfallen.

IT Sicherheits-technische Bewertung der Anbindung

In Zeiten von Handelskriegen und Hackerangriffen ist der Schutz unserer Energieinfrastruktur von entscheidender Bedeutung. Die primäre Aufgabe der IT-Architektur unseres Energiesystems ist die Sicherstellung einer Cyber-Resilienz und Cyber-Sicherheit.

Um die Manipulation von Angreifern auszuschließen und eine Resilienz des Systems sicherzustellen, ist es wichtig, die verschiedenen Mechanismen der beiden Ansätze der Steuerung dezentraler Anlagen miteinander zu vergleichen und auf die Cyber-Resilienz hin zu bewerten.

Es zeigt sich, dass im Falle der zentralen Cloud-Infrastrukturen eine deutlich größere Anzahl von Angriffsvektoren besteht. Wie der Abbildung 1 zu entnehmen ist, können verschiedene Infrastrukturen angegriffen werden:

- Die einzelnen IoT-Geräte, die in dieser Variante alle offen vom Gebäude her mit dem Internet kommunizieren. Bereitgestellte Flexibilität ist hier in der Regel zwischen 2 und 10 kW, die abgerufen werden kann.

- Die Cloud-Plattform für zum Beispiel einen Gerätetyp wie Wallboxen, Wechselrichter und Wärmepumpen des jeweiligen Herstellers, die Messdaten der IoT-Geräte aggregiert und Steuerung sowie Over-the-Air Updates ermöglicht (blaue Pfeile in Abbildung 1, Variante Cloud2Cloud Anbindung).

Die verfügbaren Leistungen liegen bei Millionen von eingebauten Geräten (insbesondere PV-Wechselrichtern) bereits heute im Gigawatt-Bereich. - Der Aggregator oder das virtuelle Kraftwerk, das die verschiedenen Hersteller-Clouds miteinander verknüpft und darüber den Zugriff auf eine große Anzahl von Anlagen und damit auch auf eine große steuerbare Flexibilität beziehungsweise Leistung erhält, bietet eine potenzielle Angriffsfläche.

Bei mehreren Millionen dezentralen steuerbaren Anlagen im deutschen Stromnetz werden Leistungen von mehreren Gigawatt erwartet. Dies führt dazu, dass das aggregierende System beziehungsweise auch alle daraus resultierenden Kommunikationsschritte als systemkritisch einzustufen sind und unter den IT-Grundschutz fallen müssen.

So fallen „Erzeugungsanlagen“ und „Steuerung/ Bündelung elektrischer Leistung“ bereits ab 104 MW Leistung unter KRITIS.

Die drei führenden Wechselrichter-Hersteller stammen aus China. Sicherheitsanforderungen und Souveränität der Steuerung der Anlagen bedürfen besonderer Überprüfung und Standards, da diese nicht mit unmittelbar in unserem Zugriff liegen.

Dem entgegen steht die in der Abbildung dargestellte Anbindung der technischen Ressourcen im Gebäude ausschließlich über die sichere Infrastruktur. Dabei können die standardisierten BDEW API Webdienste entweder für eine netzdienliche Steuerung durch einen Netzbetreiber verwendet werden oder für eine marktdienliche Steuerung als aktiver externer Marktteilnehmer. Über diesen Weg könnten auch Firmware Updates etc. sicher an die Geräte übertragen werden.

Arvato Systems hat im Bereich der Security-Infrastrukturen für regulierte Bereiche eine besondere Expertise. Diese ist über verschiedenste Best-Practice Security Services für alte und neue Akteure im Bereich der Energieversorgung interessant und wird nun ergänzt durch die energiespezifischen Applikationen entlang des gesamten Meter2Cash Prozesses.

Unser Energiesystem ist im Wandel

Die Kombination von dynamischen Tarifen und Steuerung dezentraler Ressourcen wird dabei essenziell. Durch steigende Dezentralität ist die Auseinandersetzung mit IoT und Cybersicherheit immer zentraler. Für die Cyber-Resilienz unseres zukünftigen Energiesystems und die Sicherheit gegenüber potenziellen Angriffen ist die Absicherung der Prozessketten entscheidend. Eine Ende-zu-Ende-Betrachtung der Sicherheit ist hierbei unerlässlich, um weiterhin hohe Versorgungsicherheit zu gewährleisten.

Verfasst von